Hola a todos!

Como no paramos de ver tema de seguridad, hoy le vamos a dar una vuelta al marco de ciberseguridad de NIST 2.0, ya que además es obligatorio en temas cloud.

Como ya sabemos, el Instituto Nacional de Estándares y Tecnología (NIST) ha diseñado un montón de documentación y guías diseñadas específicamente para apoyar a empresas, especialmente a pequeñas y medianas empresas (PYMES), en la implementación de prácticas de ciberseguridad efectivas.

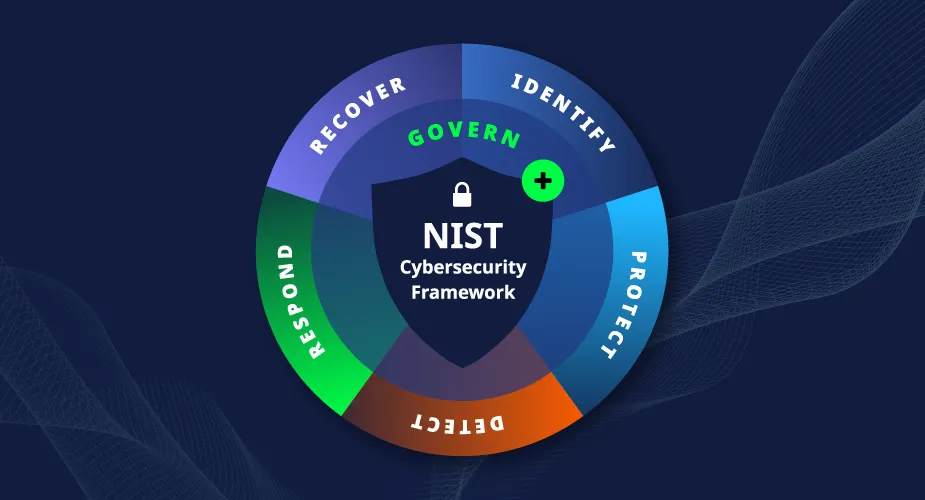

Para ello, tiene por ejemplo el marco actualizado de Ciberseguridad (Cybersecurity Framework 2.0) propuesto por NIST, que tiene como finalidad ayudar a las organizaciones a gestionar y mitigar los riesgos de seguridad informática.

Este marco proporciona una metodología estructurada y sencilla para identificar, proteger, detectar, responder y recuperar incidentes de ciberseguridad, siendo adaptable según el tamaño, recursos y necesidades específicas de cada organización.

El Marco de Ciberseguridad de NIST es una herramienta flexible y adaptativa diseñada especialmente para pequeñas y medianas empresas (PYMES) que carecen de estrategias sólidas de protección cibernética.

El objetivo fundamental es ayudar a estas empresas a identificar los riesgos específicos que enfrentan, priorizar sus esfuerzos en función del impacto potencial y mejorar continuamente su postura de seguridad.

Principales áreas cubiertas por el marco:

El marco está organizado alrededor de cinco funciones fundamentales para la gestión del riesgo cibernético: Identificar, Proteger, Detectar, Responder y Recuperar.

- Identificar

- Proteger

- Detectar

- Responder

- Recuperar

Que vamos a revisar a continuación:

1. Identificar

La función de Identificar se enfoca en que las organizaciones comprendan claramente qué activos poseen (hardware, software, sistemas, servicios) y su importancia estratégica.

Implica crear y mantener un inventario actualizado de estos activos, identificando los riesgos asociados a cada uno de ellos.

Se recomienda elaborar registros de riesgos donde se documenten las amenazas internas y externas, asignando prioridades claras para su mitigación.

2. Proteger

Esta función tiene como propósito desarrollar e implementar las medidas necesarias para proteger los activos de la organización.

Algunas de las prácticas sugeridas incluyen:

- Control de accesos basado en roles específicos.

- Establecer y comunicar políticas claras de uso aceptable.

- Capacitar al personal en ciberseguridad de forma regular.

- Usar autenticación multifactor (MFA) en cuentas críticas, como bancarias, fiscales y correos electrónicos.

- Cambiar contraseñas predeterminadas y utilizar gestores de contraseñas.

- Implementar cifrado completo en dispositivos portátiles y actualizaciones periódicas de seguridad en todos los sistemas operativos y aplicaciones.

2. Detectar

Esta sección aborda las técnicas y procesos necesarios para detectar incidentes rápidamente. Incluye:

- Instalar y mantener software antivirus actualizado en todos los dispositivos conectados.

- Monitoreo activo de la red en busca de actividades sospechosas.

- Definición clara de indicadores que permitan identificar comportamientos anómalos o sospechosos, tales como alertas frecuentes de antivirus, múltiples intentos fallidos de acceso o ralentización inusual de la red.

Además, se sugiere la contratación de servicios externos especializados si la empresa no cuenta con recursos suficientes para realizar este monitoreo internamente.

2. Proteger

La función Proteger busca implementar medidas efectivas que reduzcan la probabilidad o impacto de un incidente.

Entre las recomendaciones destacan:

- Cambiar contraseñas predeterminadas de los dispositivos.

- Aplicar actualizaciones y parches de seguridad en sistemas operativos y aplicaciones de forma regular.

- Habilitar el cifrado completo del disco en dispositivos portátiles como laptops y tablets.

- Sensibilizar constantemente al personal sobre los riesgos existentes y cómo identificar posibles ataques.

2. Detectar

Esta función implica tener sistemas y procedimientos que permitan la detección rápida de amenazas o incidentes cibernéticos.

La clave aquí es identificar tempranamente actividades maliciosas para minimizar el daño. Se recomienda la implementación de sistemas automatizados de detección y el monitoreo activo, idealmente apoyándose en proveedores externos si la organización carece de recursos propios suficientes.

2. Responder

La respuesta ante incidentes es clave para minimizar daños tras la detección de un ataque. El documento subraya la importancia de:

- Disponer de un plan claro y probado de respuesta a incidentes que especifique roles, responsabilidades y procedimientos detallados.

- Comunicar adecuadamente los incidentes detectados tanto internamente como a actores externos relevantes (clientes, socios, autoridades reguladoras, fuerzas del orden público).

- Designar una persona o equipo encargado de gestionar la respuesta a incidentes y coordinar esfuerzos con proveedores de servicios externos cuando sea necesario.

3. Recuperar

La fase de recuperación implica restaurar rápidamente las operaciones normales después de un incidente de ciberseguridad.

Las recomendaciones clave incluyen:

- Preparar y mantener copias de seguridad periódicas de datos y activos críticos.

- Evaluar cuidadosamente las copias de respaldo antes de restaurar operaciones para evitar la reintroducción de amenazas o vulnerabilidades.

- Realizar un análisis posterior al incidente que permita identificar claramente lo sucedido, documentarlo adecuadamente, aprender de ello y ajustar futuras estrategias de seguridad.

- Mantener un plan integral de comunicación post-incidente con todas las partes interesadas internas y externas para restablecer la confianza y reducir la incertidumbre.

En resumen, se promueve la adopción de mejores prácticas recomendadas por NIST como una estrategia efectiva para que cualquier organización, especialmente las PYMES, pueda afrontar y reducir sus riesgos de ciberseguridad de manera proactiva y efectiva.

Seguiremos hablando de todo esto.

Un saludo