Continúa leyendo para conocer las medidas de seguridad a utilizar y adopta para mantener PowerShell.

Las autoridades de ciberseguridad de Estados Unidos, Nueva Zelanda y el Reino Unido recomiendan una configuración y supervisión adecuadas de PowerShell, en lugar de eliminarlo o desactivarlo por completo.

Esto proporcionará beneficios de las capacidades de seguridad que PowerShell puede habilitar y al mismo tiempo reducirá la probabilidad de que actores maliciosos lo utilicen sin ser detectados después de obtener acceso a las redes de las víctimas.

Las siguientes recomendaciones ayudarán a los defensores a detectar y prevenir abusos por parte de actores cibernéticos maliciosos, al tiempo que permitirán el uso legítimo por parte de administradores y defensores.

Esta hoja de información de ciberseguridad de la Agencia de Seguridad Nacional (NSA), la Agencia de Seguridad de Infraestructuras y Ciberseguridad (CISA), el Centro Nacional de Seguridad Cibernética de Nueva Zelanda (NCSC de Nueva Zelanda), y el Centro Nacional de Seguridad Cibernética del Reino Unido (NCSC-Reino Unido) proporciona detalles sobre el uso de PowerShell® y sus medidas de seguridad.

Potencia Shell es un lenguaje de secuencias de comandos y una herramienta de línea de comandos incluida con Microsoft Windows.

Similar a Bash para sistemas operativos de código abierto (por ejemplo, Linux), PowerShell amplía la experiencia del usuario como una interfaz en el sistema operativo.

PowerShell se introdujo en Windows Vista y ha evolucionado con cada versión de Windows.

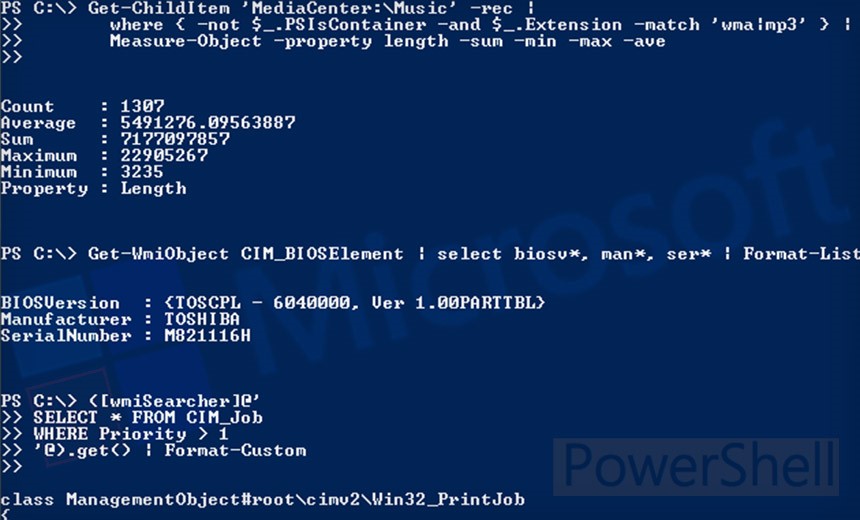

PowerShell puede ayudar a los defensores a administrar el sistema operativo Windows mediante:

- Permitiendo los esfuerzos forenses,

- Mejorar la respuesta a incidentes, y

- Permitiendo la automatización de tareas comunes o repetitivas.

En la plataforma en la nube de Microsoft, Azure, PowerShell puede ayudar a administrar los recursos de Azure, permitiendo a los administradores y defensores crear herramientas automatizadas y medidas de seguridad.

Sin embargo, la extensibilidad, facilidad de uso y disponibilidad de PowerShell también presenta una oportunidad para los ciberataques maliciosos.

Muchas intrusiones cibernéticas reconocidas públicamente, incluidas aquellas realizadas por actores de ransomware, han utilizado PowerShell como herramienta posterior a la explotación.

Esta técnica no es nueva, ya que los actores maliciosos a menudo encuentran formas de atacar o utilizar software de sistema legítimo.

Las recomendaciones de los autores mitigan las amenazas cibernéticas sin obstruir la funcionalidad de PowerShell, que se alinea con la guía de Microsoft sobre el mantenimiento operativo.

El bloqueo de PowerShell obstaculiza las capacidades defensivas que pueden proporcionar las versiones actuales de PowerShell e impide que los componentes del sistema operativo Windows se ejecuten correctamente.

Las versiones recientes de PowerShell con capacidades y opciones mejoradas pueden ayudar a los defensores a contrarrestar el abuso de PowerShell.

El Centro Australiano de Seguridad Cibernética (ACSC) también ha ofrecido una guía de configuración integral para proteger PowerShell.

Panorama defensivo actual para PowerShell

PowerShell 7.2 es la última versión, aunque se incluye una versión anterior, 5.1, con Windows 10+. La versión 7.2 es administrada y de código abierto por Microsoft.

En Windows 10+ con la configuración adecuada, PowerShell 7.2 puede integrarse completamente y acceder a todos los componentes creados para la versión 5.1, lo que permite el uso continuo de scripts, módulos y comandos existentes.

El uso malicioso de PowerShell antes de la versión 5.0 motivó esfuerzos públicos para detectar esas acciones de PowerShell dirigidas [11]. Versiones recientes de PowerShell incluyen medidas de seguridad mejoradas, como las capacidades de prevención, detección y autenticación que se detallan en las siguientes secciones.

Los autores recomiendan deshabilitar y desinstalar explícitamente la segunda versión obsoleta de PowerShell (es decir, la versión 2) en Windows 10+ para defenderse contra eludiciones de las defensas que se describen a continuación.

Métodos de PowerShell para reducir el abuso:

Las funciones de seguridad integradas de Windows disponibles en PowerShell pueden reducir el abuso por parte de los ciberdelincuentes. Los autores recomiendan en aprovechar estas capacidades cuando sea posible.

Protección de credenciales durante la comunicación remota de PowerShell:

La comunicación remota de PowerShell es una capacidad de Windows que permite a los administradores, analistas de ciberseguridad y usuarios ejecutar comandos de forma remota en hosts de Windows.

La administración remota de Windows (WinRM) es el protocolo subyacente utilizado por la comunicación remota de PowerShell y utiliza Kerberos o New Technology LAN Manager (NTLM) como protocolos de autenticación predeterminados.

Estos protocolos de autenticación no envían las credenciales reales a hosts remotos, lo que evita la exposición directa de las credenciales y el riesgo de robo a través de credenciales reveladas.

Continuaremos en una segunda parte de este artículo.

Espero que os resulte útil.

Un saludo