Continúa leyendo este artículo para ver cómo minimizar riesgos de proveedores de servicios en entornos cloud.

Los proveedores de servicios gestionados (MSP) son empresas que entregan, operan o gestionan servicios de TI para y para clientes bajo contrato.

El crecimiento de la nube pública ha fomentado el desarrollo de numerosos MSP que brindan principalmente estos servicios dentro de la nube en lugar de en las redes locales de los clientes.

Tanto los revendedores de la nube como otros proveedores de TI ofrecen dichos servicios de terceros. Estos MSP ofrecen un conjunto diverso de servicios que incluyen:

- Copia de seguridad y recuperación del sistema,

- Gestión de infraestructura.

- Monitoreo de seguridad.

Debido a su enfoque y escala, los MSP tienen el potencial de brindar servicios mejor personalizados (por ejemplo, mayor disponibilidad o escalabilidad, seguridad mejorada, más baratos) que los que una organización podría brindar por sí misma.

Utilizando las capacidades proporcionadas por los MSP, las organizaciones pueden lograr sus objetivos comerciales, incluidas sus responsabilidades relacionadas con el aumento del trabajo remoto y otros cambios en las condiciones operativas.

Sin embargo, el uso de un MSP también puede aumentar la superficie de ataque de una empresa e introducir nuevos factores a la hora de gestionar el riesgo.

Esta hoja de información sobre ciberseguridad describe cinco aspectos importantes a considerar al elegir y utilizar los servicios de MSP.

Ejercer la debida diligencia

La seguridad en la nube es una responsabilidad compartida.

Este principio se extiende al uso de servicios y capacidades de terceros ofrecidos por los MSP.

Se sabe que los ciberactores maliciosos (MCA) tienen interés en atacar a los MSP y utilizar MSP comprometidos para atacar a los clientes.

Los incidentes han involucrado tanto a MCA asociadas con estados-nación como a otras sin afiliación conocida.

Los MSP, por su naturaleza, deben tener acceso a los datos y recursos de sus clientes.

En muchos casos, los MSP tendrán acceso privilegiado. Un MCA que haya comprometido un MSP puede utilizar el acceso para acceder a los entornos de los clientes.

El potencial para un pivote exitoso aumenta si se ha otorgado acceso privilegiado.

Es menos probable que estas actividades se detecten porque provienen de un MSP confiable.

La postura de seguridad adoptada por un MSP tiene un impacto en la seguridad de sus clientes, particularmente cuando el MSP tiene acceso privilegiado dentro de los inquilinos del cliente.

Las organizaciones a menudo requieren autenticación multifactor para cuentas privilegiadas y pueden imponer restricciones adicionales para los inicios de sesión de usuarios privilegiados.

Por ejemplo, pueden restringir dichos inicios de sesión a dispositivos específicos y confiables o desde ciertas ubicaciones.

Si un cliente otorga acceso privilegiado a un MSP y ese MSP emplea requisitos de acceso menos estrictos, el uso del MSP puede reintroducir riesgos que el cliente mitigó anteriormente.

Varias organizaciones (incluidos proveedores de servicios de nube pública, entidades gubernamentales y organizaciones sin fines de lucro) han publicado líneas de base y estándares de seguridad que brindan orientación sobre cómo proteger los entornos y recursos de la nube.

La Agencia de Sistemas de Información de Defensa (DISA) ha desarrollado una guía que proporciona controles y requisitos de seguridad para soluciones basadas en la nube para uso del Departamento de Defensa.

Las organizaciones deben considerar qué estándares, políticas o prácticas son importantes para ellas y elegir entre MSP que puedan dar fe de su cumplimiento.

Establecer mecanismos de auditoría

Para revisar las actividades de un MSP en el inquilino o inquilinos de una organización, las organizaciones primero deben comprender sus operaciones esperadas y cómo estas operaciones rastrean hasta artefactos específicos y visibles.

Los sistemas de gestión de identidades y accesos (IAM) proporcionan un mecanismo clave: la capacidad de ver y gestionar los principios de seguridad y sus privilegios asociados.

Considere la posibilidad de utilizar servicios de IAM para auditar los privilegios entre el MSP y los entornos de nube organizacionales.

Ver el CSI conjunto: Utilice una identidad segura en la nube y Prácticas de gestión de acceso para obtener recomendaciones sobre el uso de IAM.

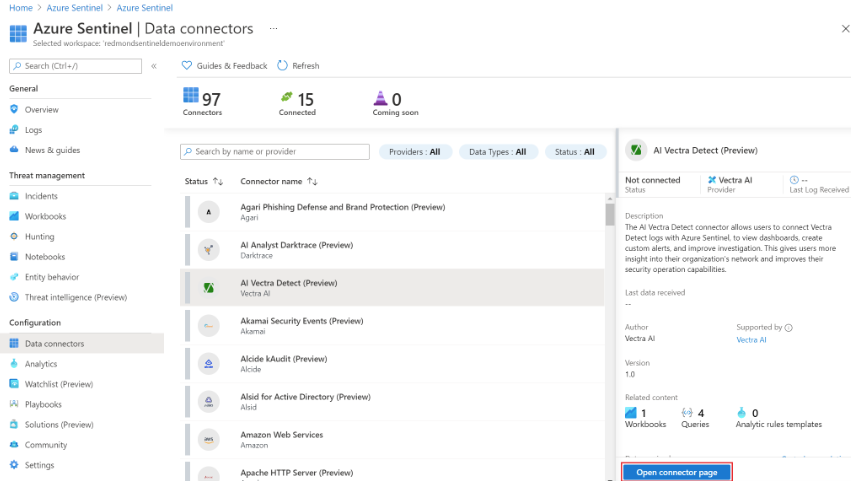

Los sistemas analíticos y de gestión de registros en la nube proporcionan una segunda herramienta para auditar y monitorear las acciones de MSP. Los proveedores de nube comerciales tienen servicios para:

La NSA y CISA recomiendan a los clientes de MSP descubrir cómo se reflejan las operaciones del MSP en los registros nativos de la nube y auditar esos eventos.

Las organizaciones deben comprender las identidades, los accesos y las acciones que realiza un MSP.

Las organizaciones deben considerar múltiples aspectos al configurar registros y análisis, que incluyen:

- Decidir el período de retención deseado para diferentes registros,

- Investigar si los niveles de servicio específicos afectan la disponibilidad de los datos de registro y elegir el mejor nivel para las necesidades de la organización.

- Completar cualquier configuración o desarrollo necesario para integrar los datos de registro en la infraestructura de seguridad existente.

- Considerar medidas como el uso de almacenamiento inmutable para proteger la integridad de los datos de registro críticos.

Puede haber casos en los que los equipos de operaciones de seguridad quieran o requieran datos, pero el MSP o el proveedor de servicios en la nube no los proporciona.

Las empresas deben considerar juntos los requisitos operativos, los costos y la seguridad para determinar las mejores compensaciones.

Consulte el CSI de la NSA: Administre registros en la nube para una búsqueda eficaz de amenazas para conocer las prácticas recomendadas de registro en la nube.

No monitorear las cuentas, los privilegios o las acciones de los MSP puede dejar a una organización ciega ante el abuso por parte de los ciberadversarios.

La siguiente tabla enumera MITRE ATT&CK relevantes Tácticas y técnicas a considerar.

- Centralizar registros de múltiples fuentes,

- Gestionar el almacenamiento y los eventos de vencimiento, y

- Consulta en varios registros.

Integre la auditoría en las operaciones de seguridad

Una vez que una organización establece la información y los eventos para rastrear los servicios de MSP, los equipos de seguridad pueden incorporarlos como parte de las operaciones de seguridad estándar.

Por ejemplo, los eventos que desencadenan una alerta deben priorizarse, evaluarse y resolverse según procedimientos estándar.

Los equipos de búsqueda pueden desarrollar líneas de base que describan la actividad normal y desarrollar análisis que activen alertas cuando ocurre una actividad sospechosa.

Las cuentas privilegiadas y las acciones asociadas con un MSP deben revisarse de la misma manera que otras cuentas privilegiadas.

Las organizaciones pueden optar por construir gran parte de su estructura de seguridad básica sobre las capacidades nativas de la nube proporcionadas por su proveedor de servicios en la nube.

Dichos servicios incluyen agregación y centralización de registros, información de seguridad y gestión de eventos, información de inteligencia sobre amenazas y alertas.

Los MSP también pueden proporcionar otros servicios de seguridad que las organizaciones pueden considerar.

Sin embargo, las organizaciones deberían considerar alternativas en caso de que los MCA encuentren formas de interrumpirlos y no depender únicamente de dichos servicios.

Ajustar la planificación para incorporar MSP

Las organizaciones deben considerar cómo responderán a eventos inusuales y de alto impacto, como incidentes de seguridad, interrupciones prolongadas o fallas del sistema.

Al utilizar servicios de un MSP, la NSA y CISA recomiendan considerar cómo los eventos de alto impacto podrían afectar la respuesta a incidentes o la recuperación del sistema y ajustar los planes según corresponda.

En la planificación de contingencias, las organizaciones deben identificar y comprender los acuerdos proporcionados por los MSP.

Las áreas a considerar incluyen la responsabilidad de un MSP con respecto a la notificación de incidentes de seguridad sospechosos, como posibles violaciones, y acuerdos de nivel de servicio relacionados con la remediación o recuperación de incidentes o interrupciones de seguridad.

Los planificadores de incidentes deben considerar qué podrían necesitar los servicios de respuesta a incidentes de un MSP en términos de datos o soporte y cómo lograrlo.

Los planificadores de recuperación del sistema deben considerar cómo responder si ocurre una falla de capacidad por parte de un MSP.

Recomendaciones

Cuando las organizaciones eligen MSP, la NSA y CISA recomiendan lo siguiente:

- Cumpla con importantes estándares de seguridad como parte de los criterios de selección al elegir los servicios de MSP.

- Elija servicios y niveles de servicio que brinden visibilidad de las acciones de MSP a través de IAM y sistemas de análisis de registros.

- Realice y pruebe configuraciones para garantizar que los registros y la información de IAM relacionados con las acciones de MSP estén integrados en la infraestructura de seguridad de la organización.

- Revise periódicamente las cuentas y los privilegios de MSP en los sistemas IAM e investigue cambios inusuales o inesperados.

- Audite las acciones de MSP mediante análisis de registros y priorice los procedimientos para alertar e investigar actividades inusuales.

- Considere la necesidad de servicios de MSP si ocurre un incidente y elija niveles de servicio que brinden el nivel de soporte necesario.

- Realice ejercicios prácticos sobre la respuesta a incidentes o fallas del sistema relacionados con el MSP e incorpore los hallazgos en los planes de respuesta a incidentes y recuperación del sistema.

Espero que se aútil.

Un saludo