Hola a todos!

Nos hacemos eco del artículo del blog de seguridad de Microsoft publicado el 29 de septiembre.

Las vulnerabilidades de seguridad de día cero, conocidas por los piratas informáticos, pero desconocidas por los creadores de software, los investigadores de seguridad y el público, son como el oro para los atacantes. Con días cero, o incluso horas cero, los desarrolladores no tienen tiempo para parchear el código, lo que brinda a los piratas informáticos suficiente acceso y tiempo para explorar y mapear redes internas, filtrar datos valiosos y encontrar otros vectores de ataque.

Zero-days se ha convertido en un gran motor de ganancias para los piratas informáticos debido al peligro que representa para el público, las organizaciones y el gobierno. Estas vulnerabilidades a menudo se venden en la web oscura por miles de dólares, alimentando ataques de ransomware y de estados nacionales y haciendo que el negocio del cibercrimen sea aún más atractivo y rentable para los atacantes.

La ingeniería social abre las puertas a los ataques de día cero:

Dado que el día cero es la nueva constante, las organizaciones deben defenderse y protegerse, prestando especial atención a las aplicaciones de los usuarios, ya que la mayoría de las vulnerabilidades de día cero se encuentran dentro de este entorno.

Los atacantes aprovechan las tácticas de ingeniería social para ganarse la confianza de los usuarios, engañarlos e influir en sus acciones, desde abrir un enlace malicioso adjunto a un correo electrónico hasta visitar un sitio web comprometido. El código malicioso se ejecuta cuando la aplicación abre el contenido armado, aprovechando las vulnerabilidades y descargando malware en el terminal.

Esta combinación de sofisticados ataques de ingeniería social es un arma letal que aprovecha el «arte del engaño» combinado con ransomware operado por humanos, lo que permite a los atacantes permanecer encubiertos mientras explotan las vulnerabilidades de un sistema. Crea el escenario perfecto para un ataque de día cero, lo que permite a los atacantes propagar y comprometer de manera experta más dispositivos que nunca.

El aislamiento de aplicaciones ayuda a defenderse contra las vulnerabilidades de día cero:

En un entorno tan desafiante, donde los escaneos y filtros de aplicaciones y navegadores web por sí solos pueden no ser capaces de evitar que los atacantes engañen a los usuarios y eviten la ejecución de código malicioso, la tecnología de aislamiento es el camino a seguir para defenderse contra las vulnerabilidades de seguridad de día cero.

Basado en los principios de Zero Trust de verificación explícita, acceso con privilegios mínimos y suposición de incumplimiento, el aislamiento trata cualquier aplicación y sesión de navegación como no confiables de forma predeterminada, lo que agrega múltiples obstáculos para los atacantes que intentan ingresar a los entornos de los usuarios.

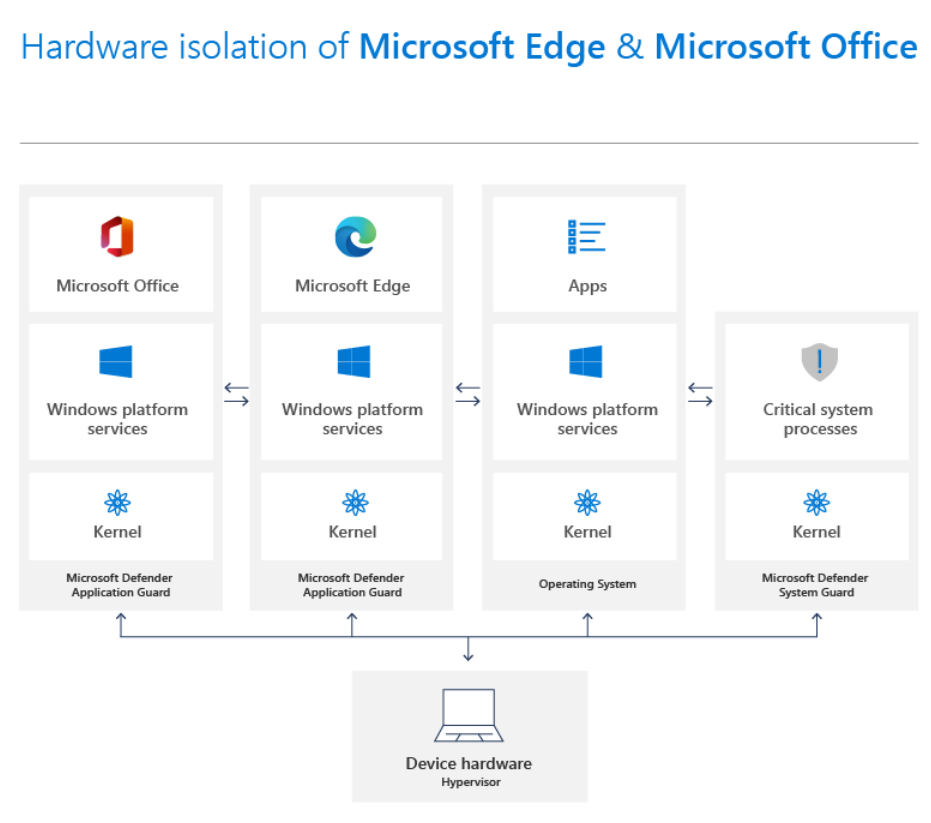

El aislamiento está completamente integrado en el chip de Microsoft Windows para la postura de seguridad en la nube, lo que permite que las aplicaciones se apliquen y se ejecuten en tecnología de virtualización de última generación, como Microsoft Defender Application Guard (Protección de aplicaciones), para reducir significativamente el radio de explosión de compatibles comprometidos. aplicaciones

Con Application Guard, los sitios web y los archivos de Office se ejecutan en un contenedor basado en hipervisor aislado (Hyper-V), lo que garantiza que todo lo que suceda dentro del contenedor permanezca aislado del sistema operativo de escritorio. Esto significa que el código malicioso se origina en un documento o sitio web que se ejecuta dentro del contenedor, el escritorio permanece intacto y el radio de explosión de la infección permanece confinado dentro del contenedor.

Esta es la misma tecnología de seguridad basada en virtualización (VBS) que también impulsa otras características de seguridad de Windows como Credential Guard e Hypervisor Code Integrity (HVCI).

Hoy en día, el poder del aislamiento local de Application Guard está integrado de forma nativa en Microsoft Edge y Microsoft Office, lo que brinda una protección perfecta contra archivos maliciosos de Word, PowerPoint y Excel, y también contra sitios web maliciosos. Hemos ampliado esta protección a Google Chrome y Mozilla Firefox a través del complemento Application Guard, que permite abrir sitios web que no son de confianza de forma aislada utilizando Microsoft Edge.

Application Guard ofrece una excelente primera línea de defensa para las organizaciones: cuando los usuarios ejecutan una aplicación o abren archivos adjuntos de correo electrónico y hacen clic en un enlace o una URL, si alguno de estos tiene malware, estará contenido en el entorno de espacio aislado y no será capaz de acceder al escritorio, sus sistemas o datos. Además, cada ataque malicioso contenido por Application Guard ayuda a informar y mejorar la inteligencia de amenazas global, mejorando las capacidades generales de detección y protegiendo no solo a su organización sino también a millones de otros clientes de Microsoft en todo el mundo.

Protección de aplicaciones para Zero Trust:

El aislamiento es una parte importante de la estrategia de cualquier organización para implementar Zero Trust y defender su sistema para que no se vea comprometido sin poner en peligro el rendimiento y la productividad.

Basada en los siguientes principios de Zero Trust, la tecnología de aislamiento en Windows forma la columna vertebral de Application Guard, brindando una protección más sólida y una mayor seguridad a sus usuarios, al mismo tiempo que les permite hacer clic en cualquier lugar.

- Verificar explícitamente: los administradores también pueden configurar políticas de atestación del estado del dispositivo en su organización mediante Microsoft Intune. Junto con el acceso condicional, estas políticas garantizarán y certificarán que Windows se inicia con el inicio seguro habilitado, lo que garantiza que el hipervisor se inicie correctamente y que el contenedor de App Guard sea seguro.

- Privilegio mínimo: el contenedor aislado de hardware utilizado por Application Guard implementa un kernel y un espacio de usuario seguros y no permite ningún acceso al escritorio del usuario ni a otros recursos de confianza en una empresa.

- Asumir incumplimiento: a todos los efectos, este contenedor se considera no confiable y se utiliza para ejecutar contenido que no es de confianza. No hay datos de usuario ni ninguna identidad presente dentro del contenedor. Se supone que el contenido que no es de confianza puede contener código malicioso.

Aprende más:

Para obtener más información, consulte:

- La descripción general de Application Guard

- Confianza cero

Para obtener más información sobre las soluciones de seguridad de Microsoft, visite nuestro sitio web. Marque el blog de seguridad para mantenerse al día con nuestra cobertura de expertos en asuntos de seguridad. Además, síganos en @MSFTSecurity para conocer las últimas noticias y actualizaciones sobre ciberseguridad.

Seguímos con las traducciones de estos contenidos.