Con la adopción de la nube en aumento, en gran parte debido a COVID-19 y las migraciones masivas a una fuerza laboral remota, una solución de seguridad moderna se ha vuelto fundamental para las empresas, tanto grandes como pequeñas.

Las empresas han comenzado a hacer la transición a la nube a un ritmo increíble y, a medida que más y más organizaciones recurren a las infraestructuras de la nube, la demanda de actualizar e implementar una estrategia de nube se vuelve aún más apremiante.

Las complejidades técnicas de la migración son solo uno de los desafíos a los que se enfrentará una organización en su camino hacia la creación de la nube.

A medida que los equipos avanzan rápidamente con iniciativas digitales, pasarán por alto los requisitos generales de seguridad en un esfuerzo por vencer a la competencia y adaptarse a las prioridades cambiantes.

En última instancia, esto conduce a un aumento del riesgo, especialmente si la organización no está actualizada en los controles de red, los sistemas de gestión de acceso o las opciones de configuración de la nube.

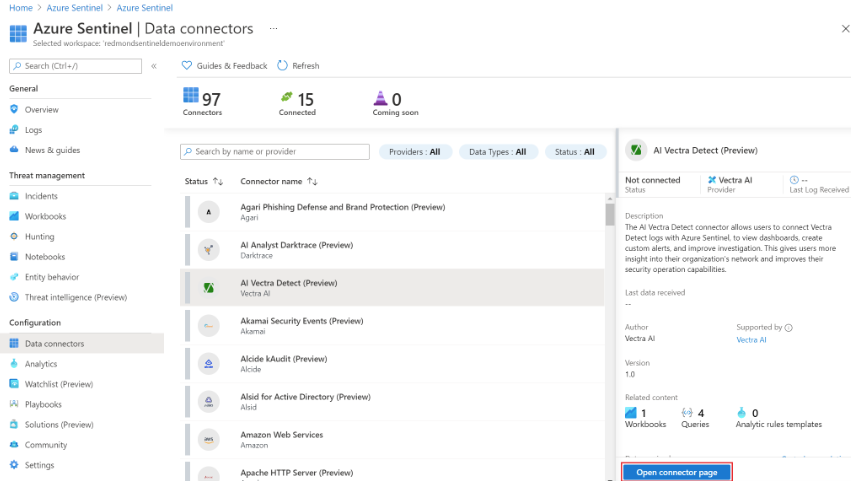

Junto con una superficie de ataque en expansión y la falta de visibilidad, una brecha es casi inminente. Es exactamente por eso que una solución SIEM robusta debe tener contenido de monitoreo de seguridad en la nube listo para usar (OOTB), lo que facilita la detección y respuesta a amenazas en entornos híbridos, en la nube y multinube.

Esto también podría incluir reglas de detección sofisticadas para ataques en la nube y una amplia gama de ataques en la nube para probar y mejorar continuamente las detecciones en la nube.

En la era del trabajo remoto, una solución SIEM debe poder capturar y analizar todos los datos de la nube y de los terminales, independientemente del volumen, la variedad y la velocidad.

El monitoreo tradicional ya no es suficiente; Los equipos de seguridad necesitan analizar e ingerir datos de una amplia gama de fuentes, en todo tipo de entornos para detectar el dónde y el por qué de los eventos de seguridad.

Continuamos hablando de este tema en una cuarta parte.

Gracias

Un saludo