Hola a todos!

Comparto un artículo del blog de seguridad de Microsoft del 7 de septiembre.

El 14 de julio de 2021, el Centro Nacional de Excelencia en Ciberseguridad1 (NCCoE) del Instituto Nacional de Estándares y Tecnología2 (NIST) organizó un taller virtual3 para buscar comentarios de expertos gubernamentales y de la industria sobre enfoques prácticos para prevenir y recuperarse de ransomware y otros ataques destructivos. Ataques ciberneticos. Después de escribir nuestros comentarios para NIST, nos dimos cuenta de que sería útil compartir esta perspectiva de manera más amplia para ayudar a las organizaciones a protegerse mejor contra la creciente ola de ataques de ransomware (altamente rentables). Si bien los ataques de ransomware y extorsión siguen evolucionando rápidamente, queremos compartir algunas lecciones críticas aprendidas y arrojar algo de luz sobre los conceptos erróneos comunes sobre los ataques de ransomware.

Aclaración de la terminología y el alcance de los ataques:

Un concepto erróneo común sobre los ataques de ransomware es que solo involucran ransomware («paguenme para recuperar sus sistemas y datos»), pero estos ataques en realidad se han convertido en ataques de extorsión general. Si bien el rescate sigue siendo el ángulo principal de monetización, los atacantes también roban datos confidenciales (suyos y de sus clientes) y amenazan con divulgarlos o venderlos en la web oscura o Internet (a menudo mientras los retienen para intentos de extorsión posteriores y ataques futuros).

También estamos viendo una percepción generalizada de que el ransomware todavía está limitado a ataques básicos de estilo cryptolocker, vistos por primera vez en 2013, que solo afectan a una sola computadora a la vez (también conocido como el modelo básico). Los atacantes de hoy han evolucionado mucho más allá de esto: utilizan conjuntos de herramientas y sofisticados modelos comerciales de afiliados para permitir que los operadores humanos se dirijan a organizaciones enteras, roben deliberadamente las credenciales de administrador y maximicen la amenaza de daño comercial a las organizaciones objetivo. Los operadores de ransomware a menudo compran credenciales de inicio de sesión a organizaciones de otros grupos de ataque, convirtiendo rápidamente lo que parecen infecciones de malware de baja prioridad en riesgos comerciales importantes.

Orientación simple y priorizada:

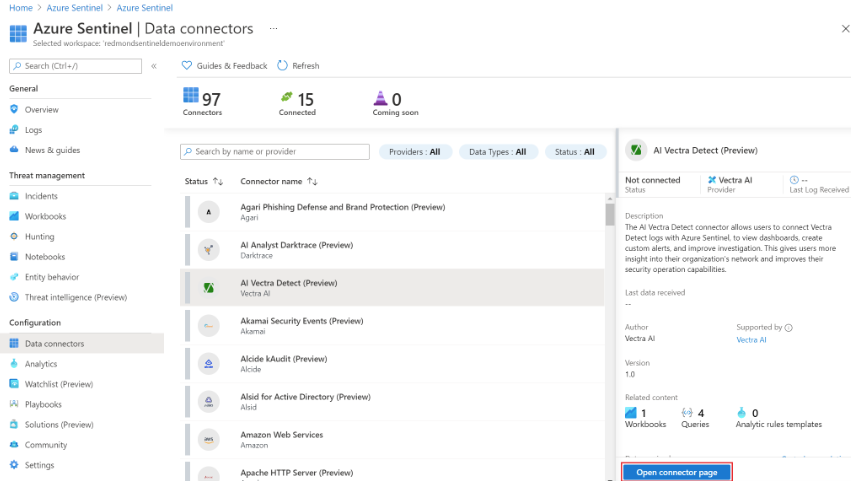

También hemos visto que muchas organizaciones todavía luchan por saber por dónde empezar, especialmente las operaciones más pequeñas con personal y experiencia limitados. Creemos que todas las organizaciones deben comenzar con una priorización simple y directa de los esfuerzos (tres pasos) y lo hemos publicado, junto con la importancia de cada prioridad.

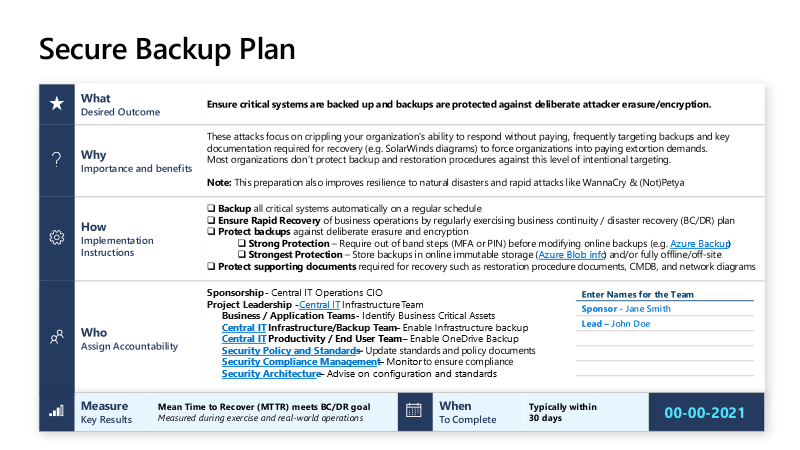

Crear instrucciones detalladas:

Microsoft también descubrió que muchas organizaciones luchan con el siguiente nivel del proceso de planificación. Como resultado, creamos una guía para que seguir estos pasos sea lo más claro y fácil posible. Microsoft ya trabaja con NIST NCCoE en varios esfuerzos, incluido el esfuerzo Zero Trust, que respalda la Orden ejecutiva presidencial (EO) 14028 sobre la mejora de la ciberseguridad de la nación. Damos la bienvenida a la oportunidad de realizar cualquier trabajo adicional relacionado con el ransomware brindando orientación aclaratoria sobre el uso de las herramientas y tecnologías que las organizaciones tengan disponibles.

Priorización de mitigación recomendada por Microsoft:

Según nuestra experiencia con los ataques de ransomware, descubrimos que la priorización debe centrarse en estos tres pasos: preparar, limitar y prevenir. Esto puede parecer contrario a la intuición ya que la mayoría de las personas simplemente quieren prevenir un ataque y seguir adelante. Pero la desafortunada verdad es que debemos asumir el incumplimiento (un principio clave de Zero Trust) y enfocarnos primero en mitigar de manera confiable la mayor parte del daño. Esta priorización es crítica debido a la alta probabilidad de que ocurra el peor de los casos con ransomware. Si bien no es una verdad agradable de aceptar, nos enfrentamos a atacantes humanos creativos y motivados que son expertos en encontrar una manera de controlar los complejos entornos del mundo real en los que operamos. Frente a esa realidad, es importante prepararse para lo peor y establecer marcos para contener y evitar que las habilidades de los atacantes obtengan lo que buscan.

Si bien estas prioridades deben determinar qué hacer primero, alentamos a las organizaciones a ejecutar tantos pasos en paralelo como sea posible (lo que incluye obtener ganancias rápidas desde el paso tres siempre que sea posible)

.

Paso 1. Prepara un plan de recuperación: Recupera sin pagar:

Qué: Planifique para el peor de los casos y espere que suceda en cualquier nivel de la organización.

Por qué: Esto ayudará a su organización a:

- Limite los daños en el peor de los casos: la restauración de todos los sistemas a partir de las copias de seguridad es muy disruptiva para el negocio, pero aún así es más eficiente que intentar realizar la recuperación utilizando herramientas de descifrado de baja calidad proporcionadas por el atacante después de pagar para obtener la clave. Recuerda: pagar es un camino incierto; no tiene ninguna garantía de que la clave de los atacantes funcione en todos sus archivos, que las herramientas funcionen de manera efectiva o que el atacante, que puede ser un aficionado que utiliza el conjunto de herramientas de un profesional, actuará de buena fe.

- Limite el retorno financiero para los atacantes: si una organización puede restaurar las operaciones comerciales sin pagar, el ataque ha fallado efectivamente y resultó en cero retorno de la inversión para los atacantes. Esto hace que sea menos probable que vuelvan a atacar a su organización en el futuro (y los priva de fondos para atacar a otros). Recuerde: los atacantes aún pueden intentar extorsionar a su organización a través de la divulgación de datos o abusando/vendiendo los datos robados, pero esto les da menos influencia que poseer el único medio de acceder a sus datos y sistemas.

Cómo: Las organizaciones deben asegurarse de que:

- Registrar riesgo. Agregue ransomware al registro de riesgos como un escenario de alta probabilidad y alto impacto. Realice un seguimiento del estado de mitigación a través de su ciclo de evaluación de Gestión de riesgos empresariales (ERM).

- Defina y respalde los activos comerciales críticos. Haga una copia de seguridad automática de los activos críticos en un horario regular, incluida la copia de seguridad correcta de las dependencias críticas, como Microsoft Active Directory.

Proteja las copias de seguridad. Para protegerse contra el borrado y el cifrado deliberados, use almacenamiento fuera de línea, almacenamiento inmutable y/o pasos fuera de banda (autenticación multifactor o PIN) antes de modificar o borrar las copias de seguridad en línea. - Pruebe el escenario de ‘recuperación desde cero’. Asegúrese de que la continuidad de su negocio y la recuperación ante desastres (BC/DR) puedan poner en línea rápidamente las operaciones comerciales críticas desde cero funcionalidad (todos los sistemas inactivos). Realice ejercicios de práctica para validar procesos y procedimientos técnicos entre equipos, incluidas las comunicaciones fuera de banda con empleados y clientes (suponga que todos los correos electrónicos y chats están caídos). Importante: proteja (o imprima) los documentos y sistemas de respaldo necesarios para la recuperación, incluidos los documentos del procedimiento de restauración, las bases de datos de administración de configuración (CMDB), los diagramas de red y las instancias de SolarWinds. Los atacantes destruyen regularmente estos documentos.

- Reduzca la exposición en las instalaciones. Mueva datos a servicios en la nube con copia de seguridad automática y reversión de autoservicio.

Paso 2. Limite el alcance del daño: proteja los roles privilegiados (empezando por los administradores de TI):

- Qué: asegúrese de tener controles sólidos (prevención, detección, respuesta) para cuentas privilegiadas, como administradores de TI y otros roles con control de sistemas críticos para el negocio.

- Por qué: esto ralentiza o impide que los atacantes obtengan acceso completo para robar y cifrar sus recursos. Quitarle al atacante la capacidad de usar las cuentas de administración de TI como un acceso directo a los recursos reducirá drásticamente las posibilidades de que tenga éxito en el control de suficientes recursos para impactar su negocio y exigir el pago.

- Cómo: habilite una seguridad elevada para las cuentas con privilegios: proteja de manera estricta, supervise de cerca y responda rápidamente a los incidentes relacionados con estos roles. Consulte los pasos recomendados por Microsoft que:

– Cubra la seguridad de la sesión de un extremo a otro (incluida la autenticación multifactor para los administradores).

– Proteger y monitorear los sistemas de identidad.

– Mitigar el recorrido lateral.

– Promover una respuesta rápida a las amenazas.

Paso 3. Haga que sea más difícil entrar: elimine gradualmente los riesgos:

- Qué: Evite que un atacante de ransomware ingrese a su entorno, responda rápidamente a los incidentes y elimine el acceso del atacante antes de que pueda robar y cifrar datos.

- Por qué: esto hace que los atacantes fallen antes y con mayor frecuencia, lo que socava sus ganancias. Si bien la prevención es el resultado preferido, es posible que no sea posible lograr el 100 % de prevención y una respuesta rápida en una organización del mundo real con un patrimonio complejo multiplataforma y multinube y responsabilidades de TI distribuidas.

- Cómo: Identificar y ejecutar ganancias rápidas que fortalecen los controles de seguridad para evitar la entrada y detectar y expulsar rápidamente a los atacantes, mientras implementa un programa sostenido que lo ayuda a mantenerse seguro. Microsoft recomienda seguir los principios descritos en la estrategia Zero Trust. Contra el ransomware, las organizaciones deben priorizar:

– Mejorar la higiene de la seguridad al reducir la superficie de ataque y centrarse en la gestión de vulnerabilidades de los activos en su patrimonio.

– Implementar controles de protección, detección y respuesta para activos digitales, además de proporcionar visibilidad y alertas sobre la actividad de los atacantes mientras se responde a las amenazas activas.

Conclusión:

Para contrarrestar la amenaza del ransomware, es fundamental identificar, asegurar y estar listo para recuperar activos de alto valor, ya sean datos o infraestructura, en el caso probable de un ataque. Esto requiere un esfuerzo sostenido que involucre obtener la aceptación del nivel superior de su organización (como la junta directiva) para lograr que las partes interesadas de TI y seguridad trabajen juntas y formulen preguntas matizadas. Por ejemplo, ¿Cuáles son las partes críticas del negocio que podrían verse afectadas? ¿Qué activos digitales se asignan a estos segmentos comerciales (archivos, sistemas, bases de datos)? ¿Cómo podemos asegurar estos activos? Este proceso puede ser desafiante, pero ayudará a configurar su organización para realizar cambios impactantes siguiendo los pasos recomendados anteriormente.

Para obtener más información, visite nuestra página sobre cómo protegerse rápidamente contra el ransomware y la extorsión.

Para obtener más información sobre las soluciones de seguridad de Microsoft, visite nuestro sitio web. Marque el blog de seguridad para mantenerse al día con nuestra cobertura de expertos en asuntos de seguridad. Además, síganos en @MSFTSecurity para conocer las últimas noticias y actualizaciones sobre ciberseguridad.

Seguiremos haciéndonos eco de las publicaciones de estas publicaciones de Microsoft.

Un saludo